[0005] 针对上述问题,本发明提供了一种无线局域网中非法AP监测方法及其抑制方法、监测AP,有效解决了无线局域网中非法AP监测较为繁琐的技术问题。

[0006] 本发明提供的技术方案如下:

[0007] 一种无线局域网中非法AP监测方法,应用于监测AP,所述监测AP中存储有无线局域网中所有合法AP的MAC地址集合,所述监测AP为无线局域网中任意一合法AP,所述非法AP监测方法中包括:

[0008] S10获取终端与无线局域网中AP之间的数据交互报文;

[0009] S20解析数据交互报文得到可疑非法AP的MAC地址集合;

[0010] S30逐一将可疑非法AP的MAC地址集合中的MAC地址作为关键字在内部存储的合法AP的MAC地址集合中查询;

[0011] S40若一可疑非法AP的MAC地址在合法AP的MAC地址集合中未查询到,则判定该可疑非法AP为非法AP。

[0012] 在本技术方案中,监测AP通过获取终端与无线局域网中所有AP(包括合法AP和非法AP)之间的数据交互报文,并对其进行解析得到可疑非法AP的MAC地址集合(即无线局域网中所有AP的MAC地址集合),之后再逐一进行比对,找到非法AP。由合法AP的MAC地址在无线局域网中每个合法AP中存储,大大提高了判断效率,能够迅速给出判定结果并作出相应反映,从而大大减少用户被诱导接入非法AP的可能性;同时,不受第三方渠道的限制或不会因其他确定因素造成安全机制失灵,从而提高了用户体验。

[0013] 进一步优选地,所述数据交互报文至少包括:监测AP周围的AP发送的信标帧、AP与终端之间交互的关联报文、以及AP与终端之间交互的加密数据报文中的一种。

[0014] 在本技术方案中,通过数据交互报文更加详尽的获得可疑非法AP的MAC地址集合,以此提高判断效率和判断结果。

[0015] 进一步优选地,在步骤S40中具体包括:

[0016] S41若一可疑非法AP的MAC地址在合法AP的MAC地址集合中未查询到,则根据该MAC地址向无线局域网中所有合法AP发送进一步查询请求;

[0017] S42若没有任意一合法AP响应,则判定该可疑非法AP为非法AP。

[0018] 在本技术方案中,若某一可疑非法AP的MAC地址未在合法AP的MAC地址集合中查询到,进一步向无线局域网中所有合法AP发送查询请求,以此提高非法AP的判断准确率,以免出现误判的现象(若某一合法AP的信息未存储在监测AP中或者监测AP中查询出错,就会出现误判)。

[0019] 进一步优选地,在步骤S41之后还包括:

[0020] S43若一可疑非法AP的MAC地址在合法AP的MAC地址集合中查询到,则判定该可疑非法AP为合法AP;

[0021] 在步骤S42之后还包括:

[0022] S44若无线局域网内某一合法AP响应查询到该MAC地址,则判定该可疑非法AP为合法AP。

[0023] 进一步优选地,在步骤S10之前还包括:

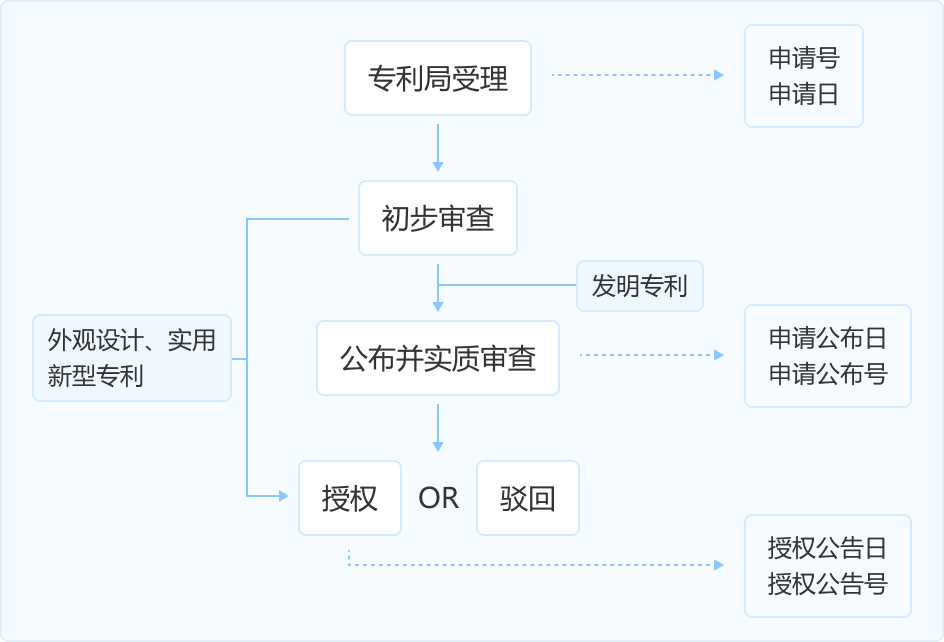

[0024] S01建立合法AP的MAC地址安全数据库;

[0025] S02将MAC地址安全数据库下发至云控制器;

[0026] S03云控制器将MAC地址安全数据库分别下发至无线局域网中的每个合法AP中进行存储。

[0027] 由无线局域网中包括的合法AP除了包括运营商部署的AP之外,还包括商家自建的AP,而这些AP的信息并不能通过云控制器上传至数据库服务器中,而是需要报备,由管理人员手动输入到数据库中,过程非常的繁琐,给商家和运营商带来不便;另外,若仅仅针对商家部署的AP进行监控,则判断的准确率会非常的低下,从而影响用户对无线局域网络的接入,大大降低用户的体验。在本技术方案中,通过公共场所无线服务进行合法AP的预先登记,以此建立合法AP的MAC地址安全数据库,且登记过程由公安安全主管部门负责登记录入,多个设备厂家提供必要的证明材料进行录入,大大减少了数据库建立过程中的繁琐程度,节约人力物力,且最大程度上保证信息的安全性;之后再将合法AP的列表信息通过云控制器下发至无线局域网中各合法AP中,保证非法AP监控的效率和准确率。

[0028] 本发明还提供了一种无线局域网中非法AP抑制方法,包括上述非法AP监测方法,还包括:

[0029] S50解析数据交互报文得到终端的MAC地址集合;

[0030] S60伪造解除关联报文并将其发送至非法AP,以此解除终端与非法AP之间的关联,所述解除关联报文中源MAC地址为终端对应的MAC地址、目的MAC地址为非法AP对应的MAC地址。

[0031] 在本技术方案中,若判断出无线局域网中某一AP为非法AP,则监测AP伪造解除关联报文,以此解除终端与非法AP之间的关联,减少用户被诱导接入非法AP的可能性,一定程度上解决了非法AP推送钓鱼网站引起的安全问题。

[0032] 进一步优选地,在步骤S60之后包括:

[0033] S70判断非法AP是否解除成功;

[0034] S80若没有解除成功,则进一步向非法AP发送大量的广播包。

[0035] 在本技术方案中,若在发送了伪造的解除关联报文之后仍然没有成功的解除关联关系,则监测AP进一步向非法AP发送大量的广播包,占用非法AP的工作信道,提高网络延时,降低网络速率,逼迫用户自动放弃与该非法AP的关联。

[0036] 本发明还提供了一种监测AP,无线局域网中包括多个合法AP,监测AP为无线局域网中任意一合法AP,所述监测AP中包括:

[0037] 存储模块,用于存储无线局域网中所有合法AP的MAC地址集合;

[0038] 报文获取模块,用于获取终端与无线局域网中AP之间的数据交互报文;

[0039] 报文解析模块,用于对报文获取模块获取到的数据交互报文进行解析得到可疑非法AP的MAC地址集合;

[0040] 查询模块,用于逐一将报文解析模块得到的可疑非法AP的MAC地址集合中的MAC地址作为关键字在存储模块中存储的合法AP的MAC地址集合中查询;

[0041] 判定模块,若非法AP的MAC地址集合中的一MAC地址在合法AP的MAC地址集合中未查询到,则判定模块判定该可疑非法AP为非法AP。

[0042] 在本技术方案中,监测AP通过获取终端与无线局域网中所有AP(包括合法AP和非法AP)之间的数据交互报文,并对其进行解析得到可疑非法AP的MAC地址集合(即无线局域网中所有AP的MAC地址集合),之后再逐一进行比对,找到非法AP。由合法AP的MAC地址在无线局域网中每个合法AP中存储,大大提高了判断效率,能够迅速给出判定结果并作出相应反映,从而大大减少用户被诱导接入非法AP的可能性。

[0043] 进一步优选地,报文获取模块获取的数据交互报文至少包括:监测AP周围的AP发送的信标帧、AP与终端之间交互的关联报文、以及AP与终端之间交互的加密数据报文中的一种。

[0044] 在本技术方案中,通过数据交互报文更加详尽的获得可疑非法AP的MAC地址集合,以此提高判断效率和判断结果。

[0045] 进一步优选地,所述监测AP中还包括查询请求发送模块;

[0046] 若非法AP的MAC地址集合中的一MAC地址在合法AP的MAC地址集合中未查询到,则查询请求发送模块根据该MAC地址向无线局域网中所有合法AP发送进一步查询请求;若没有任意一合法AP响应,则判定模块判定该可疑非法AP为非法AP。

[0047] 在本技术方案中,若某一可疑非法AP的MAC地址未在合法AP的MAC地址集合中查询到,进一步向无线局域网中所有合法AP发送查询请求,以此提高非法AP的判断准确率,以免出现误判的现象(若某一合法AP的信息未存储在监测AP中或者监测AP中查询出错,就会出现误判)。

[0048] 进一步优选地,所述报文解析模块还用于对报文获取模块获取到的数据交互报文进行解析得到终端的MAC地址集合;

[0049] 所述监测AP中还包括:

[0050] 解除关联报文伪造模块,用于根据报文解析模块得到的可疑非法AP的MAC地址集合和终端的MAC地址集合伪造解除关联报文,所述解除关联报文中源MAC地址为终端对应的MAC地址、目的MAC地址为非法AP对应的MAC地址;

[0051] 报文发送模块,用于将解除关联报文伪造模块伪造的解除关联报文发送至非法AP。

[0052] 在本技术方案中,若判断出无线局域网中某一AP为非法AP,则监测AP伪造解除关联报文,以此解除终端与非法AP之间的关联,减少用户被诱导接入非法AP的可能性。

[0053] 进一步优选地,所述判断模块还用于判断非法AP是否解除成功;

[0054] 若没有解除成功,则所述报文发送模块进一步向非法AP发送大量的广播包。

[0055] 在本技术方案中,若在发送了伪造的解除关联报文之后仍然没有成功的解除关联关系,则监测AP进一步向非法AP发送大量的广播包,占用非法AP的工作信道,提高网络延时,降低网络速率,逼迫用户自动放弃与该非法AP的关联。